Spring Security介绍

Spring Security是Spring全家桶中的处理身份和权限问题的一员。Spring Security可以根据使用者的需要定制相关的角色身份和身份所具有的权限,完成黑名单操作、拦截无权限的操作等等。

本文将讲解Springboot中使用spring security。

引入依赖

1

2

3

4

| <dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

|

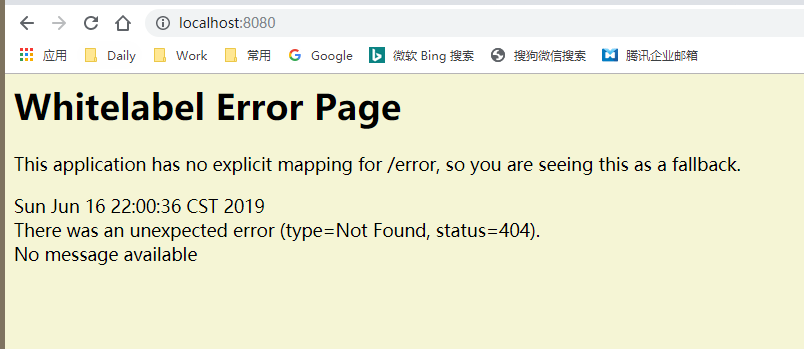

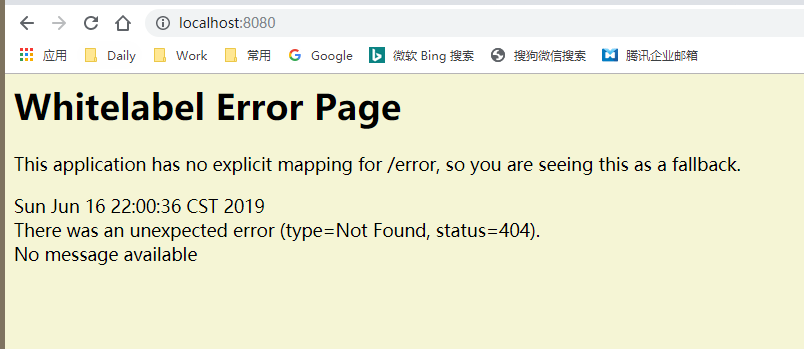

由于SpringBoot的自动配置的特性,引入了Spring Security依赖之后,已经默认帮我们配置了。不信,现在访问应用的根目录:

居然跳到了一个登陆页面,我们什么都没有写呀。我们把spring security的依赖去掉,重启应用,然后再次访问根目录:

这次,熟悉的页面出来了。其实这就是Springboot的魅力之处——自动配置。我们只是引入了Spring Security的依赖,就自动帮我们配置完了。

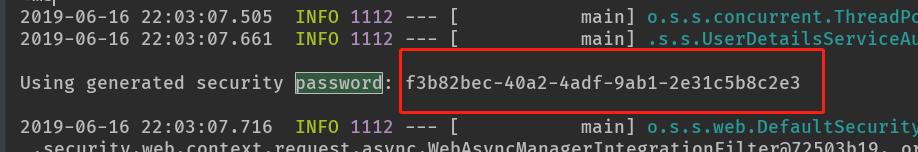

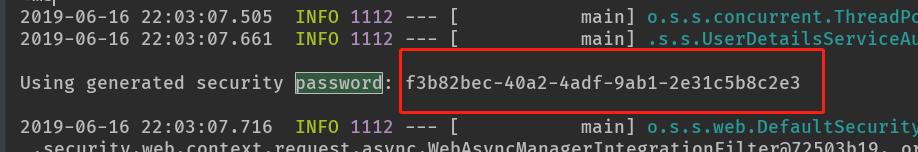

默认账号密码

我们可以通过SecurityProperties的源码查看,其默认账号是user,密码是启动的时候随机生成的,可以在日志里找到:

修改默认账号密码

我们可以通过配置文件修改Spring Security的默认账号密码,如下:

1

2

| spring.security.user.name=happyjava

spring.security.user.password=123456

|

springboot1.x版本为:

1

2

| security.user.name=admin

security.user.password=admin

|

如果是一个普通的个人网站,如个人博客等。配置到这一步,已经可以充当一个登陆控制模块来使用了(当然还需要配置不需要登陆就可以访问的url)。

使用Spring Security定制化鉴权模块

虽然默认已经帮我们实现了一个简单的登陆认证模块,但是在实际开发中,这还是远远不够的。比如,我们有多个用户,有多中角色等等。一切,还是需要手动来开发。下面就一步一步来使用Spring Security:

配置不需要登陆的路径

我们当然需要配置不需要登陆就能访问的路径啦,比如:登陆接口(不然你怎么访问)。

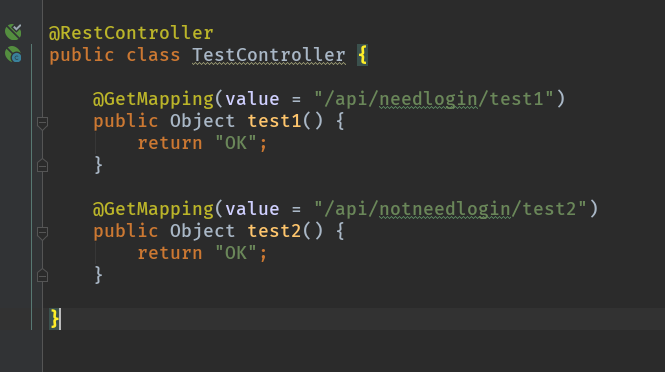

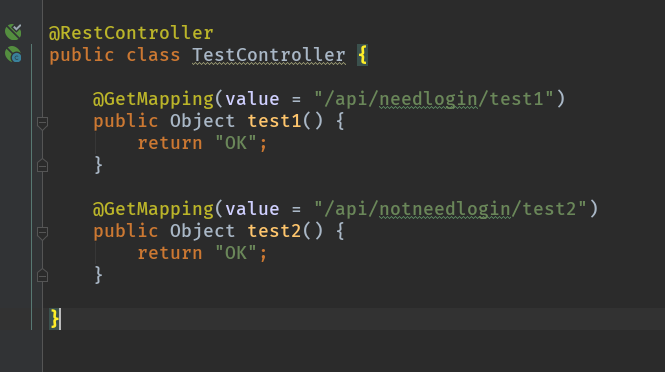

有如下接口:

新建SecurityConfig,然后配置拦截的路径,配置路径白名单:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

|

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

@Override

protected void configure(HttpSecurity httpSecurity) throws Exception {

httpSecurity.antMatcher("/api/**")

.authorizeRequests()

.antMatchers("/api/notneedlogin/**").permitAll()

.anyRequest().authenticated();

}

}

|

排版乱请看图片版

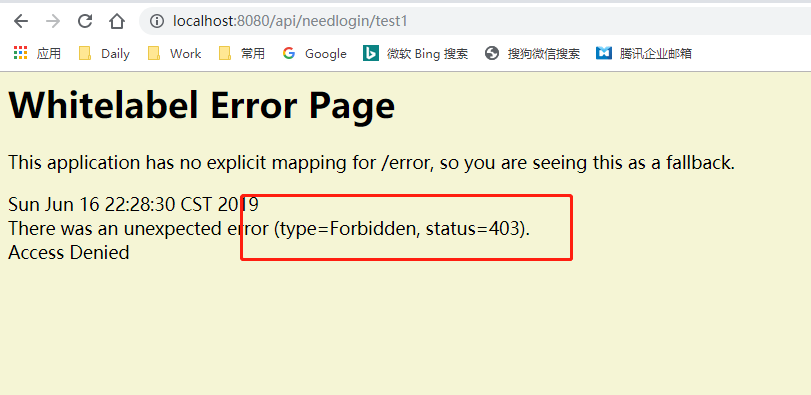

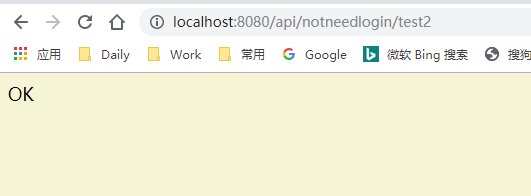

通过antMatchers(“url”).permitAll()方法,配置了/api/notneedlogin/**路径会被Spring Security放行。

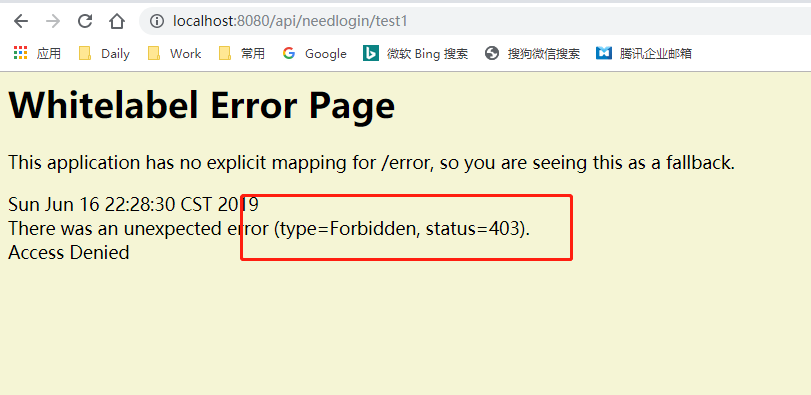

启动项目验证下:

需要登陆的接口拦截了返回403.

配置了白名单的路径成功的获取到了数据。

其实,这个时候已经可以拿来当做一个普通个人网站的权限验证模块了,比如个人博客什么的。

抛弃默认配置,自定义鉴权方式

很多时候,我们都需要自定义鉴权方式啦。比如,我不用session来鉴权了,改用无状态的jwt方式(json web token)。这时候,我们就要对Spring Security进行定制化了。

首先,我们需要创建UserDetails的实现,这个就是Spring Security管理的用户权限对象:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

| @Data

@AllArgsConstructor

@NoArgsConstructor

public class AdminUser implements UserDetails {

private String username;

@Override

@SuppressWarnings("unchecked")

public Collection<? extends GrantedAuthority> getAuthorities() {

return Collections.EMPTY_LIST;

}

@Override

public String getPassword() {

return null;

}

@Override

public String getUsername() {

return username;

}

@Override

public boolean isAccountNonExpired() {

return true;

}

@Override

public boolean isAccountNonLocked() {

return true;

}

@Override

public boolean isCredentialsNonExpired() {

return true;

}

@Override

public boolean isEnabled() {

return true;

}

}

|

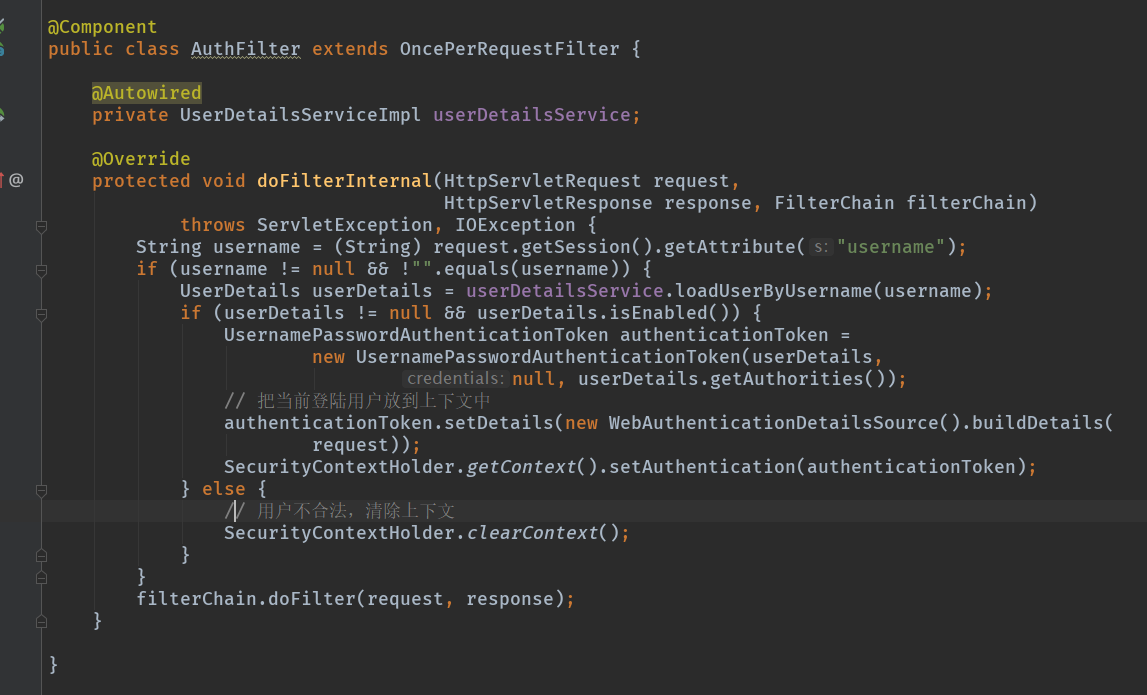

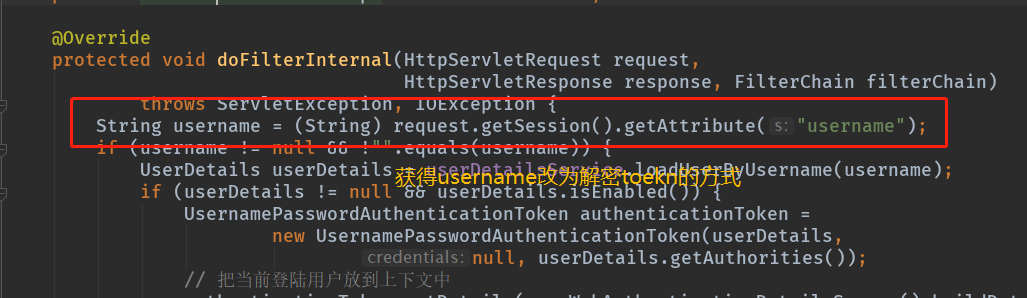

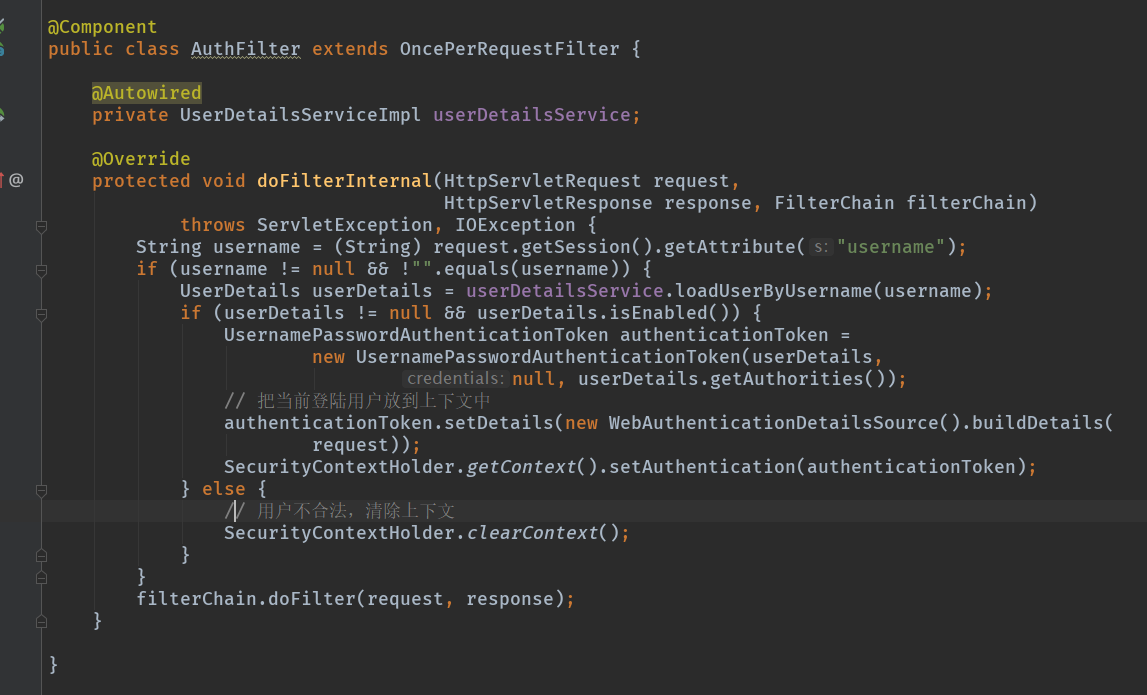

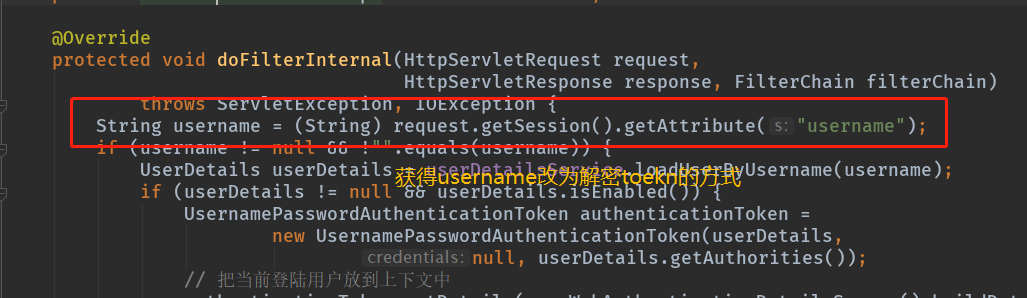

其次,我们还需要一个过滤器,拦截请求判断是否登陆,组装UserDetails:

AuthFilter.class

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

| @Component

public class AuthFilter extends OncePerRequestFilter {

@Autowired

private UserDetailsServiceImpl userDetailsService;

@Override

protected void doFilterInternal(HttpServletRequest request,

HttpServletResponse response, FilterChain filterChain)

throws ServletException, IOException {

String username = (String) request.getSession().getAttribute("username");

if (username != null && !"".equals(username)) {

UserDetails userDetails = userDetailsService.loadUserByUsername(username);

if (userDetails != null && userDetails.isEnabled()) {

UsernamePasswordAuthenticationToken authenticationToken =

new UsernamePasswordAuthenticationToken(userDetails,

null, userDetails.getAuthorities());

authenticationToken.setDetails(new WebAuthenticationDetailsSource().buildDetails(

request));

SecurityContextHolder.getContext().setAuthentication(authenticationToken);

} else {

SecurityContextHolder.clearContext();

}

}

filterChain.doFilter(request, response);

}

}

|

这个过滤器里的userDetailsService,是Spring Security加载UserDetails的一个接口,代码如下:

它只有一个根据用户名加载当前权限用户的方法,我的实现如下:

1

2

3

4

5

6

7

8

9

10

11

12

| @Service

public class UserDetailsServiceImpl implements UserDetailsService {

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

AdminUserEntity adminUser = new AdminUserEntity(1, "happyjava", "123456");

return new AdminUser(adminUser.getUsername());

}

}

|

MOCK这里,需要用户真正的去实现,我这里只是演示使用。其中AdminUserEntity代码如下:

1

2

3

4

5

6

7

8

9

10

11

12

| @Data

@NoArgsConstructor

@AllArgsConstructor

public class AdminUserEntity {

private Integer id;

private String username;

private String password;

}

|

到这里,已经完成了Spring Security的整套配置了。

测试

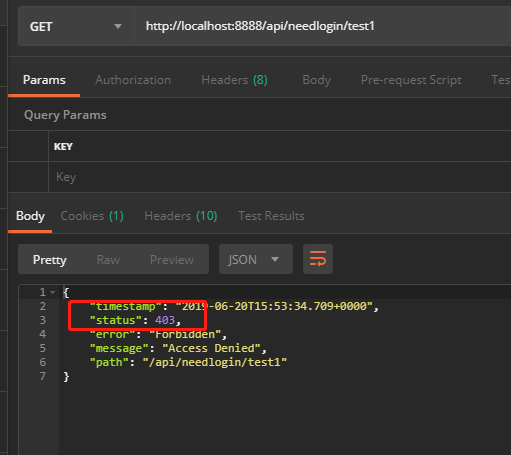

下面通过三个接口,测试配置是否生效:

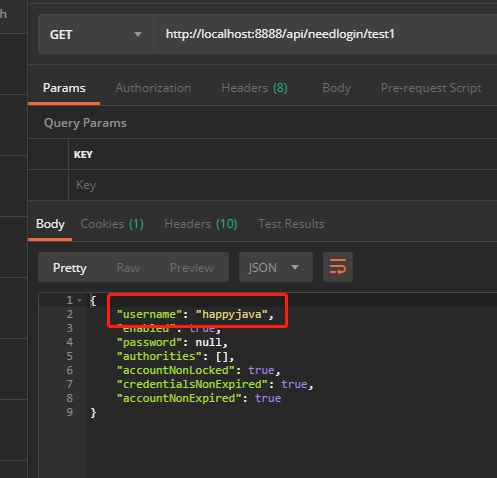

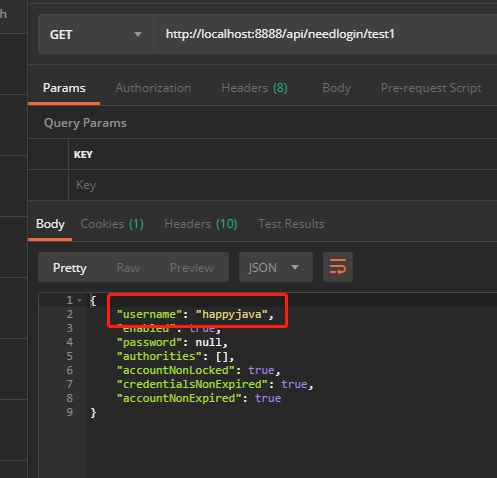

增加了一个登陆接口,模拟真实用户登陆。其中,needLogin接口,使用了AuthenticationPrincipal注解来获取Spring Security中上下文的用户(这个实在Filter里面设置的)。

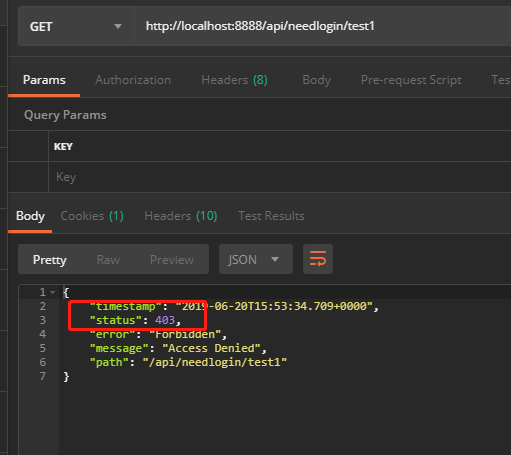

未登陆状态,访问test1接口:

直接被拦截掉了,调用登录接口:

再次访问:

成功请求到了接口。

无状态jwt鉴权

本文演示的是使用session来完成鉴权的。使用session来做登录凭证,一个很大的痛点就是session共享问题。虽然springboot解决session共享就几个配置的问题,但终究还是得依赖别的服务,这是有状态的。

现在流行一种使用加密token的验证方式来鉴权,本人在项目中也是使用token的方式的(jjwt)。其主要做法就是,用户调用登陆接口,返回一串加密字符串,这串字符串里面包含用户名(username)等信息。用户后续的请求,把这个token带过来,通过解密的方式验证用户是否拥有权限。

总结

本文讲解了使用Spring Security来做鉴权框架,Spring Security配置起来还是挺繁琐的,但是配置完成之后,后续的获取上下文用户注解什么的,是真的方便。我把代码放到GitHub上,方便大家下载直接复制使用,地址如下:https://github.com/happyjava007/SpringSecurityDemo